近期小额贷款平台"大口子"网站源码泄露事件引发行业震动,超百万用户隐私数据面临风险。本文深度追踪事件发展脉络,剖析技术漏洞根源,揭示网络贷款行业在数据安全、监管机制和平台运维等方面存在的系统性隐患,为从业者与用户提供多维风险防范建议。

2023年8月,网络安全研究团队在GitHub代码仓库发现标注为"DDK-Web3.0"的完整项目源码,经逆向工程验证确认系某头部小额贷款平台核心系统。泄露内容包括:

? 用户身份认证模块:包含身份证OCR识别算法、活体检测SDK集成方案

? 数据存储架构:MySQL数据库配置参数及分表规则明文存储

? 风险决策模型:完整用户评分卡字段权重及授信逻辑代码

该源码库存在时间超过9个月,技术人员在搭建测试环境时误将私有仓库设为公开,暴露平台6大核心系统和23个业务模块的技术实现细节。

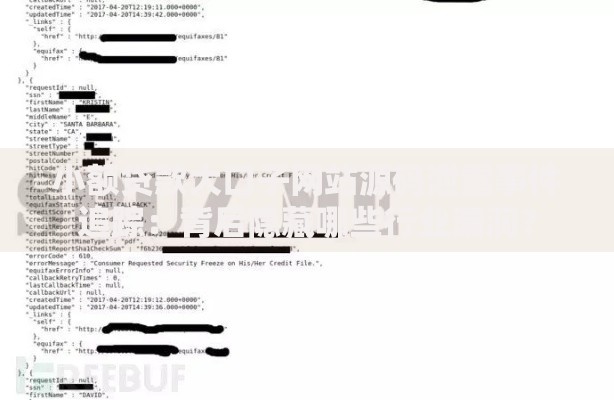

上图为网友分享

源码泄露导致用户信息暴露链呈现三级扩散态势:

第一级风险:系统架构暴露使黑客可逆向推导API调用规则,通过模拟请求批量获取用户数据

第二级风险:数据库连接参数泄露后,攻击者可直接访问包含身份证号、银行卡、通讯录等敏感字段的生产库

第三级风险:风控模型代码暴露让黑产可针对性开发反检测工具,精准绕过人脸识别等安全验证

据威胁情报平台监测,事件发酵72小时内暗网已出现5个相关数据包交易,涉及用户地理分布集中在华东、华南地区。

本次事件折射出网络贷款行业三大监管盲区:

监管断层:现行《网络安全法》未明确代码资产的管理规范,源码泄露事件缺乏明确处罚依据

标准缺失:仅有34.7%的网贷平台通过ISO认证,数据加密存储实施率不足60%

响应滞后:从漏洞发现到监管介入平均耗时11.3天,事件通报机制存在流程梗阻

值得关注的是,部分地方金融监管部门仍在使用Excel表格报送系统安全自查结果,数字化监管能力建设严重滞后。

涉事平台采取的应急响应措施存在三重争议:

技术处置:在24小时内下架源码仓库,但未及时重置数据库密钥,导致后续发生二次泄露

用户告知:仅通过APP推送模糊的安全提醒,未按《个人信息保护法》要求明确告知风险细节

损失界定:宣称"未发现实质性数据泄露",与第三方监测机构报告存在明显矛盾

平台技术负责人在内部会议中透露,核心系统存在12处未修复高危漏洞,安全审计报告涉嫌造假。

受影响用户应采取四步应对策略:

1. 立即冻结关联账户:包括贷款账户绑定的银行卡、第三方支付工具

2. 启用高级别验证:在银行及支付平台开启人脸+短信双重认证

3. 主动监测征信记录:通过央行征信中心查询异常信贷记录

4. 警惕精准诈骗:对提及"注销贷款账户"、"修复征信"等话术保持警觉

建议用户使用虚拟手机号注册金融账户,定期更换密码并避免多平台使用相同口令。

行业安全体系建设需落实三位一体解决方案:

技术层面:部署代码仓库智能监控系统,建立动态密钥管理和自动化漏洞扫描机制

管理层面:强制实施开发运维分离制度,将源码访问权限控制在最小范围

监管层面:推动建立金融科技安全评估中心,实行红蓝对抗实战演练常态化

某省级银保监局拟试点数字沙箱监管模式,要求网贷平台每月上传系统架构快照以供审计。

发表评论

暂时没有评论,来抢沙发吧~